Руководители служб безопасности находятся в сложном положении, пытаясь понять, насколько новые инструменты кибербезопасности, основанные на искусственном интеллекте, действительно могут принести пользу центру управления безопасностью (SOC). Шумиха вокруг генеративного ИИ по-прежнему повсюду, но командам безопасности приходится жить в реальности. Они постоянно сталкиваются с поступающими предупреждениями от платформ безопасности конечных точек, инструментов SIEM и фишинговых электронных писем, о которых сообщают внутренние пользователи. Команды безопасности также сталкиваются с острой нехваткой кадров.

В этом руководстве мы расскажем о практических шагах, которые организации могут предпринять для большей автоматизации своих процессов и построения стратегии автономной SOC. Это должно решить проблему острой нехватки кадров в командах безопасности. Используя искусственный интеллект и машинное обучение с использованием различных методов, эти системы имитируют процессы принятия решений и расследования людьми-аналитиками.

Сначала мы определим цели для стратегии автономной SOC, а затем рассмотрим ключевые процессы, которые можно автоматизировать. Далее мы рассмотрим различные продукты искусственного интеллекта и автоматизации, а затем, наконец, рассмотрим несколько примеров того, как эти инструменты можно использовать в рамках стратегии автономной SOC.

Цель автономной стратегии SOC

Цель стратегии автономной SOC — автоматизировать каждый этап сортировки оповещений от начала до конца, снижая риск за счет независимого расследования, сортировки и разрешения как можно большего количества оповещений без какого-либо вмешательства человека.

Здесь важно установить ожидания – цель стратегии автономной SOC не должна заключаться в замене каждого человека в команде безопасности технологиями искусственного интеллекта. Как и любая всесторонняя стратегия кибербезопасности, суть заключается в защите организации путем включения «людей, процессов и технологий». Ни один здравомыслящий специалист по безопасности не думает, что мы можем исключить людей из этого уравнения.

Вы можете представить себе автономную SOC, функционирующую как дополнительная команда аналитиков уровня 1 или 2, расширяющая возможности и навыки вашей команды. Система должна быть спроектирована таким образом, чтобы усиливать критические угрозы для аналитиков-людей. Автономная SOC должна работать на людей, используя технологии, которые вписываются в ваши процессы, облегчают вашу работу и расширяют ваши возможности.

6 ключевых процессов SOC для автоматизации

Во-первых, мы должны признать, что каждая SOC отличается (мы поговорим об инструментах автоматизации в следующем разделе). Вам необходимо учитывать конкретные потребности вашей SOC, чтобы вы могли расставить приоритеты в автоматизации рабочих процессов, которые создают узкие места или перегружают вашу команду. Ручные задачи, которые являются повторяющимися и отнимают много времени, являются ключевыми возможностями для автоматизации.

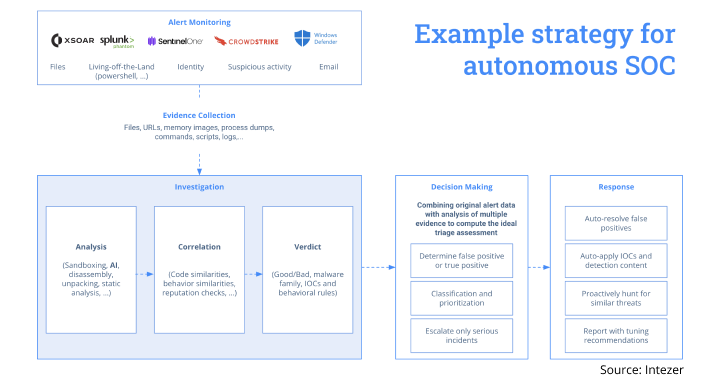

Здесь мы рассмотрим 6 ключевых процессов SOC – они описывают то, что мы будем называть нашей автономной SOC:

- Мониторинг – Автономная SOC непрерывно отслеживает и собирает оповещения 24/7 от ваших интегрированных инструментов безопасности, гарантируя, что ни одна потенциальная угроза не останется незамеченной.

- Сбор доказательств – При получении входящего оповещения Автономная SOC собирает все соответствующие данные, связанные с предупреждением. Она включает файлы, процессы, командные строки, данные из аргументов процесса, URL-адреса, IP-адреса, родительские и дочерние процессы, образы памяти и многое другое.

- Расследование – Автономная SOC анализирует каждую часть собранных доказательств, используя искусственный интеллект и множество сложных методов. Это включает в себя «песочницу», анализ генетического кода, статический анализ, интеллектуальный анализ с открытым исходным кодом (OSINT), анализ памяти и обратный инжиниринг. Результаты этих отдельных анализов затем суммируются в целостную оценку всего инцидента с использованием генеративных моделей искусственного интеллекта.

- Сортировка – Автономная SOC классифицирует риски, связанные с каждым предупреждением, и принимает решение об их увеличении на основе результатов расследования. Кроме того, автономная SOC снижает уровень шума за счет автоматического устранения ложных срабатываний в системах обнаружения, поскольку они не требуют никаких других действий.

- Реагировать – аналитики немедленно получают информацию о серьезных угрозах. Для всех подтвержденных угроз Автономная SOC предоставляет оценки, рекомендации, создает заявки в системе управления обращениями. К ним относятся материалы для обнаружения и готовые к использованию правила поиска для руководства процессом реагирования.

- Отчет – Автономная SOC создает отчеты, чтобы информировать вашу команду и предлагать рекомендации по настройке, позволяя постоянно улучшать ваши операции по обеспечению безопасности.

На этих этапах используются технологии для «автономного» анализа оповещений, расширяя только те, которые действительно требуют анализа человеком. Это помогает эффективно управлять большим количеством оповещений и значительно сокращает время, затрачиваемое на ложные срабатывания.

Инструменты автоматизации SOC для создания вашей автономной SOC

На практическом уровне вам нужны правильные инструменты для реализации вашей стратегии. Давайте рассмотрим некоторые ключевые инструменты, которые вы можете интегрировать в свои системы для разработки пошагового плана внедрения.

- Продукты SOAR: Это устоявшаяся категория продуктов, в которой многие команды SOC автоматизируют задачи, используя инструменты управления безопасностью, автоматизации и реагирования (SOAR). Это сопряжено с трудностями, поскольку SOAR обычно включает тяжелое проектирование или создание сложных сборников игр. Некоторые SOAR недавно интегрировали искусственный интеллект или предлагают готовые сборники игр и инструменты без кода, которые упрощают автоматизацию некоторых процессов.

- Продукты автономной SOC: Это новая категория продуктов, в которой используются собственные автоматизированные рабочие процессы и искусственный интеллект для приема, анализа и сортировки оповещений. Новейшие стартапы в этой категории были запущены в 2023 или 2024 году с использованием технологии, основанной на генеративном ИИ. В более зрелые продукты автономной SOC интегрирован генеративный искусственный интеллект, который используется для дополнения основных технологий, таких как генетический анализ или машинное обучение.

- Продукты для совместного пилотирования с искусственным интеллектом: Это новейшая категория, появившаяся в 2023 году. Новые инструменты «второго пилота» могут использовать генеративный искусственный интеллект для оказания помощи аналитикам, чтобы они могли легко запрашивать системы для получения ответов в ходе расследования. Потенциально они могут интегрироваться с другими инструментами, ускоряя реагирование на инциденты или автономное принятие мер, но неясно, насколько эффективными или популярными станут эти помощники с искусственным интеллектом.

Для разных сред требуются разные инструменты, но мы находимся на этапе, когда инструменты становятся проще в развертывании, и возможно выбрать инструменты, которые хорошо сочетаются друг с другом. Используемые продукты безопасности должны поддерживать интеграцию со средствами автоматизации SOC, позволяющими автоматизировать процессы расследования и сортировки оповещений для любого типа оповещений.

Три различных примера автономной стратегии SOC

Стратегия автономной SOC должна быть адаптируемой, поскольку у каждой группы безопасности и организации разные потребности. Здесь у нас есть несколько примеров стратегий автономной SOC, показывающих, как различные типы групп безопасности или организаций могут реализовать стратегию автономной SOC.

Пример #1

Давайте рассмотрим такой сценарий: у команды SOAR уже есть SOAR, обеспечивающий некоторую автоматизацию, но их рабочие процессы для сортировки оповещений не полностью автоматизированы. Сортировкой, расследованиями и реагированием занимается небольшая внутренняя команда аналитиков SOC при содействии поставщика услуг безопасности, управляемых на стороне. Они по-прежнему выполняют множество ручных задач, слишком много ложных срабатываний, и они хотят увеличить среднее время реагирования. Они не хотят автоматизировать больше процессов, создавая и поддерживая более сложные сборники действий при инцидентах. Они решили использовать автономную SOC-платформу, которая может интегрироваться с их инструментами обнаружения.

На приведенном выше рисунке мы можем видеть процессы, автоматизированные продуктом автономной SOC, которые станут ключевой частью стратегии этой команды.

Они начинают с интеграции со своим продуктом endpoint security для мониторинга и сортировки этих оповещений. Они тестируют результаты и укрепляют доверие к своей автономной SOC-системе для оповещения конечных точек, используя SOAR для увеличения количества оповещений и управления обращениями. С помощью этой системы время обработки оповещений конечных точек составляет в среднем менее 2 минут. Как только аналитики убедятся, что процесс автономной SOC реализован эффективно, команда интегрирует продукт автономной SOC, чтобы также принимать и сортировать фишинговые электронные письма, о которых сообщают пользователи, и SIEM-оповещения.

Пример #2

Далее давайте рассмотрим команду SOC в поставщике услуг управляемого обнаружения и реагирования. Эта команда MDR рассматривает внедрение стратегии, основанной на искусственном интеллекте, как конкурентное преимущество для улучшения обслуживания клиентов и увеличения доходов. Им необходимо отслеживать и сортировать оповещения от многих клиентов, которые используют множество различных инструментов для обнаружения и реагирования.

Они решили реализовать автономную стратегию SOC, которая включает в себя использование автономного SOC-продукта, который может интегрироваться с любым из инструментов их клиентов. Это позволит им эффективно отслеживать, исследовать и сортировать каждое оповещение из нескольких клиентских сред, обеспечивая быстрое время сортировки благодаря искусственному интеллекту и автоматизации. Расширяя свои возможности с помощью искусственного интеллекта и автоматизации, команда MSSP может привлекать дополнительных клиентов и обрабатывать более высокие объемы оповещений, не испытывая проблем с набором дополнительных аналитиков. После внедрения продукта autonomous SOC они также смогут расширить предложения клиентов, предоставляя новые услуги, такие как защита от фишинговых писем, о которых сообщают пользователи.

Пример #3

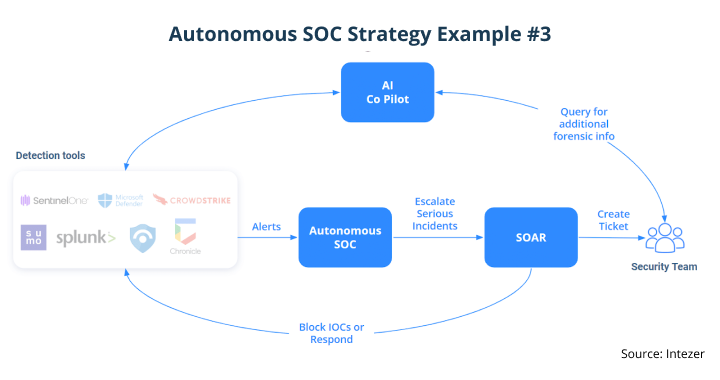

Далее давайте представим пример команды SOC с разработанной автономной стратегией SOC. Продукт Autonomous SOC исследует и сортирует оповещения от интегрированных систем обнаружения, а SOAR используется для эскалации и ведения дел. После того, как эти инструменты будут полностью внедрены, команда добавит второго пилота с искусственным интеллектом, чтобы помочь команде безопасности запросить дополнительную информацию.

Это помогает показать, как эти инструменты могут вписаться в различные части SOC, но это менее реалистично, поскольку такие инструменты, как вторые пилоты с искусственным интеллектом, очень новы, и пока лишь немногие команды эффективно их используют.

3 преимущества автономных SOC-продуктов

Процессы мониторинга оповещений, расследований и сортировки представляют собой значительные возможности для автоматизации для многих групп SOC. Поскольку процессы сортировки оповещений включают в себя ряд повторяющихся и отнимающих много времени задач, оптимизация этой рабочей нагрузки с помощью автономного SOC-продукта делает аналитиков более эффективными.

Продукты автономной SOC предлагают привлекательный вариант, особенно потому, что их легко развертывать и интегрировать с другими инструментами безопасности. Они могут помочь командам решать проблемы, связанные с большим количеством оповещений, а также с нехваткой специалистов.

Эти специализированные продукты обеспечивают три важных преимущества:

- Снизьте риск, обеспечив всестороннее изучение и эффективную сортировку каждого артефакта и оповещения, поступающего из интегрированных источников оповещения.

- Позвольте аналитикам сосредоточиться на реальных угрозах и предотвратить утомление от оповещений, сортируя оповещения с помощью автоматизации искусственного интеллекта для принятия решений и устранения проблем с определенными типами оповещений.

- Повышайте уровень наиболее важных оповещений с помощью автономных процессов SOC, предоставляя ключевую информацию и позволяя аналитикам определять приоритеты реагирования на серьезные инциденты.

В конечном счете, искусственный интеллект и автоматизация могут интегрировать источники данных для обеспечения унифицированной и автоматизированной сортировки, улучшения качества расследований, поддержки аналитиков и ускорения времени реагирования. Стратегия автономной SOC должна быть разработана таким образом, чтобы использовать эти передовые технологии для поддержки вашей команды безопасности и расширения их возможностей.