- Технологии AI / ML предлагают многообещающие достижения в нескольких областях, включая безопасность, но они также повышают эффективность и охват наступательных возможностей субъектов киберугроз.

- Технологии AI / ML открывают новые рубежи в области защиты от кибербезопасности.

- Крайне важно, чтобы системы, основанные на AI / ML, встроенные в сеть мобильной связи, были надежными и защищенными.

- Основной целью политики должно быть продолжение защиты пользователей сетей мобильной связи, обеспечение соответствия используемых в сетях компонентов AI / ML стандартам и требованиям безопасности и конфиденциальности.

- Политики должны дать возможность отрасли извлечь максимальную выгоду из ИИ / ОД, в том числе в области безопасности.

С точки зрения безопасности сетей мобильной связи, к искусственному интеллекту (ИИ) и машинному обучению (ML) можно подходить следующими способами:

- AI / ML как инструменты, используемые субъектами угроз для атаки на сети мобильной связи,

- AI / ML как инструменты повышения безопасности сетей мобильной связи и

- AI / ML интегрирован в сети мобильной связи в качестве объекта атаки, что требует надежных стратегий защиты.

При внедрении новых технологий, таких как AI / ML, всегда существует компромисс между преимуществами и рисками. Важно понимать, что риски различаются в разных развертываниях, что требует выбора соответствующих средств контроля безопасности, адаптированных к каждому конкретному контексту. Таким образом, оценка рисков безопасности AI / ML в контексте сетей мобильной связи необходима для понимания того, насколько актуальны современные меры безопасности. Настоящим мы развиваем понимание того, что сетевые продукты и услуги по-прежнему обеспечивают лучшую в своем классе безопасность.

Основной целью политики должно быть продолжение защиты пользователей сетей мобильной связи, обеспечение соответствия компонентов AI / ML, используемых в этих сетях, стандартам и требованиям безопасности и конфиденциальности. Директивные органы, содействующие сотрудничеству между заинтересованными сторонами государственного и частного секторов, являются ключом к максимизации чистых выгод от ИИ / ОД. Синергетическое партнерство между правительством и промышленностью является наиболее многообещающим путем укрепления киберзащиты для обеспечения безопасности абонентов и устойчивости мобильных сетей.

AI / ML как инструменты атаки

Технологии AI / ML предлагают многообещающие достижения в области безопасности благодаря своей эффективности и уникальным возможностям автоматизации, но они также повышают эффективность и охват наступательных возможностей субъектов киберугроз. Эта задача требует скоординированных действий. Следовательно, ответственные заинтересованные стороны должны учитывать влияние незаконного использования AI / ML на риски кибербезопасности, поскольку такое использование технологий AI / ML может существенно изменить как их тип, так и масштаб. Хотя ИИ / ML не всегда могут сами по себе внедрять новые типы атак, они повышают эффективность и охват существующих методологий атак, таких как повышение автоматизации атак, выявление наиболее уязвимых или ценных целей и более оперативная и интеллектуальная адаптация атак.

AI / ML как инструменты повышения безопасности сетей мобильной связи

Хотя AI / ML можно использовать как инструмент атаки для нарушения надежности, с другой стороны, существуют способы использования AI / ML для повышения безопасности в сетях мобильной связи. Технологии AI / ML открывают новые рубежи в области защиты от кибербезопасности. AI / ML может улучшить обнаружение угроз в сетях мобильной связи за счет поддержки традиционных методов и выявления потенциальных новых угроз. AI / ML преодолевает ограничения традиционных методов обнаружения на основе сигнатур, позволяет выявлять новые или сложные угрозы и применять более динамичные и адаптируемые средства контроля безопасности. Специализированные средства контроля безопасности на основе искусственного интеллекта могут использовать расширенный поведенческий анализ и адаптацию в режиме реального времени, помогая соответствовать эволюции методов злоумышленников.

Кроме того, рост наступательного ИИ требует передовых контрмер. Специализированные средства обеспечения безопасности на базе искусственного интеллекта, такие как системы обнаружения вторжений на основе искусственного интеллекта, могут служить усовершенствованными механизмами, предназначенными для обнаружения атак, управляемых искусственным интеллектом, путем выявления аномалий, специфичных для искусственного интеллекта. Адаптация в режиме реального времени особенно важна для защиты от атак на основе искусственного интеллекта, которые могут адаптироваться быстрее, чем люди успевают отреагировать. Например, если вредоносное ПО, управляемое искусственным интеллектом, изменяет свою сигнатуру, чтобы избежать обнаружения, специализированная система безопасности может практически мгновенно обновить свои алгоритмы для распознавания этой новой угрозы.

Обеспечение безопасности компонентов AI / ML в сетях мобильной связи

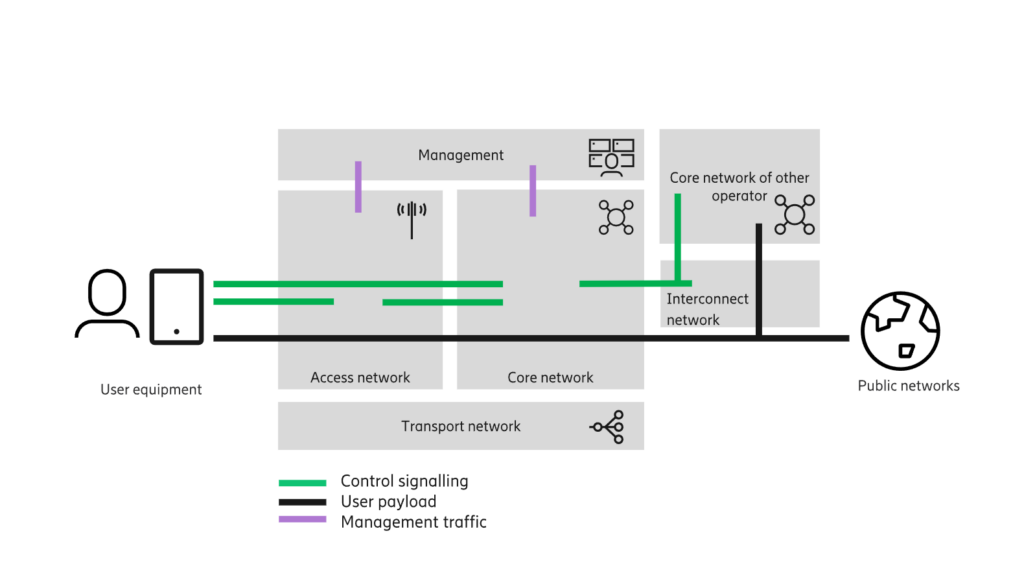

Сети мобильной связи служат основой для передачи голоса и данных по всему миру, обеспечивая бесперебойное подключение пользовательских устройств, таких как мобильные телефоны. Эти сети структурированы на пять основных логических частей (см. Рисунок 1): Сеть радиодоступа, базовая сеть, транспортная сеть, сеть управления и сеть межсоединений. Эти компоненты работают на трех различных уровнях — контроля, использования и управления — и отвечают за сигнализацию, полезную нагрузку и трафик сетевого управления.

Рисунок 1 Высокоуровневая архитектура сети мобильной связи

Безопасность AI / ML должна быть сосредоточена на следующих компонентах, содержащих технологии AI / ML: сетях радиодоступа следующего поколения (NG-RAN, например, 5G RAN), сетях доступа на основе архитектуры O-RAN, NWDAF в базовой сети 5G, системах поддержки операций / бизнеса, управляемых AI (OSS / BSS), и инструментах управления безопасностью. Интеграция AI / ML без принятия соответствующих мер безопасности может повысить риски безопасности в сетях мобильной связи.

Несмотря на то, что технологии AI / ML несут в себе уникальный набор угроз, они не являются автономными элементами, а интегрированы в традиционные системы мобильной связи. Комплексный анализ угроз должен тщательно оценивать всю систему с учетом как угроз для объектов, не связанных с AI / ML, так и среды, в которой работают компоненты AI / ML, а также угроз, специфичных для AI / ML. Это требует разработки защитных стратегий, которые охватывают как традиционные, так и специфические для AI средства обеспечения безопасности для поддержания надежной системы защиты от широкого спектра потенциальных атак.

Угрозы разработки и среды AI / ML нацелены на уязвимости в компонентах, окружающих AI / ML, таких как среда выполнения или хранилище данных, а не на саму модель. Это могут быть традиционные формы атак, которые не предназначены специально для использования уязвимостей AI / ML, но все же могут поставить под угрозу систему AI / ML, особенно если она автоматизирует существующие процессы. Злоумышленник, использующий традиционные уязвимости, может даже неосознанно поставить под угрозу систему AI / ML, а также поддерживаемую ею функцию мобильной связи. Такие атаки также могут быть нацелены на жизненный цикл разработки программного обеспечения, процедуры развертывания или коммуникации и могут привести к компрометации компонентов или появлению новых уязвимостей, которые можно использовать.

Угрозы, связанные с AI / ML, нацелены на модели AI / ML и связанные с ними данные в инфраструктуре мобильной связи. Злоумышленники могут пытаться повредить эти модели для различных вредоносных целей, от нарушения обслуживания до кражи интеллектуальной собственности. Согласно стандарту NIST AI 100-2 E2023, к таким угрозам относятся уклонение, отравление и атаки на конфиденциальность. Атаки с целью уклонения направлены на изменение поведения моделей AI / ML с помощью специально созданных входных данных, включая атаки с быстрым внедрением против генеративных моделей большого языка (LLM). Атаки с отравлением загрязняют обучающие наборы данных или параметры модели, чтобы внедрить бэкдоры или снизить производительность модели. Атаки на конфиденциальность направлены на извлечение информации из обучающих данных — будь то атаки на сами данные (data privacy attacks) или базовую модель ML (model privacy attacks). Сюда входят сценарии, в которых генеративные LLM запоминают и выводят обучающие данные дословно.

Снижение уровня угроз с использованием искусственного интеллекта / ML в сетях мобильной связи

Для предотвращения атак, нацеленных на системы AI / ML, первым шагом является выявление угроз среде AI / ML и активам AI / ML путем проведения комплексной оценки рисков безопасности. Необходимы соответствующие средства контроля безопасности, включая как традиционные, так и меры, специфичные для AI/ ML. Оценка рисков на протяжении всего жизненного цикла разработки и эксплуатации AI / ML помогает определить необходимые средства контроля безопасности и расставить приоритеты.

Когда возникает необходимость в устранении выявленной угрозы, первый уровень защиты включает внедрение традиционных средств контроля безопасности и конфиденциальности. Эти меры эффективны против хорошо известных угроз, а также могут быть направлены на устранение некоторых угроз, специфичных для AI / ML.

В дополнение к традиционным средствам контроля, системам AI / ML могут потребоваться специализированные средства контроля безопасности для защиты от уникальных типов атак, таких как evasion. Методы обнаружения и предотвращения атак, связанных с AI / ML, описаны в NIST AI 100-2 E2023 или OWASP Top 10 ML Security. Поскольку атаки с использованием AI / ML и способы их устранения являются предметом постоянных исследований, пригодность этих методов требует дальнейшего изучения и должна быть адаптирована к конкретным случаям использования.

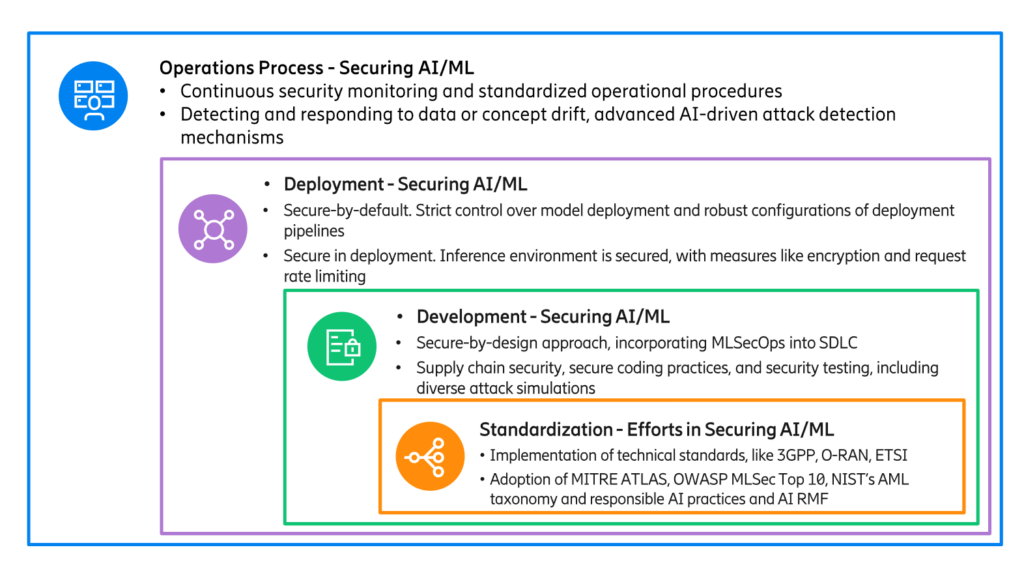

Комплексный подход Ericsson к обеспечению безопасности, представленный на рисунке 2, основан на стеке доверия Ericsson и предназначен для эффективного решения проблем безопасности и управления ими. Четыре уровня стека доверия Ericsson были адаптированы для защиты компонентов AI / ML в сетях мобильной связи. Эта адаптация включает выводы и рекомендации академических исследований, отраслевую аналитику и знания органов кибербезопасности о рисках ИИ / ОД и мерах по их снижению, как подробно описано в руководствах таких уважаемых органов, как NCSC и CISA.

Рисунок 2 Комплексный подход к обеспечению безопасности, основанный на стеке доверия Ericsson для защиты компонентов AI/ML

Рекомендации по политике безопасности для директивных органов

По мере того, как технологии AI / ML становятся неотъемлемой частью систем мобильной связи, сложность кибератак и средств защиты, как ожидается, возрастет. Меры безопасности должны быть гибкими, адаптивными и масштабируемыми по мере усложнения моделей AI / ML и увеличения объема данных. Важные мероприятия включают:

- Разработка стандартизированных безопасных протоколов и фреймворков для AI / ML.

- Совместные усилия научных кругов, промышленности и организаций по стандартизации для решения уникальных задач безопасности AI / ML, таких как стандартизированное управление рисками, обеспечение безопасности и инструменты, процессы и методологии управления.

- Проекты, инструменты и совместные исследования с открытым исходным кодом, которые вносят значительный вклад в повышение безопасности AI / ML.

Мобильные сети, как часть национальных инфраструктур, уже подпадают под действие всеобъемлющих правил безопасности и конфиденциальности, которые, следовательно, также повлияют на требования к безопасности компонентов AI / ML, используемых в сетях мобильной связи. Кроме того, в предстоящих нормативных актах, касающихся AI / ML, будут установлены требования, которые обеспечат безопасность сетей мобильной связи. Основной целью политики должно быть продолжение защиты пользователей сетей мобильной связи, обеспечение соответствия используемых в сетях компонентов AI / ML стандартам и требованиям безопасности и конфиденциальности.

Кроме того, директивным органам следует предоставить отрасли возможность извлекать максимальную выгоду из ИИ / ОД, в том числе в области безопасности, но делать это такими способами, которые не замедляют инновации из-за чрезмерного регулирования, избегая при этом ущерба для целевых показателей безопасности и устойчивости. Этого можно достичь, приняв во внимание следующие рекомендуемые меры политики кибербезопасности:

- Стимулируйте исследования в области AI / ML для улучшения обнаружения угроз.

- Взаимодействуйте с представителями отрасли, чтобы поделиться пониманием специфичного для телекоммуникаций ландшафта угроз, уделяя особое внимание развитию 5G и будущим системам 6G.

- Повышать осведомленность о структурированных подходах к атакам, специфичным для AI / ML.

- Сотрудничайте с промышленностью в разработке передовых методов обеспечения безопасности для конкретных секторов для предотвращения традиционных и новых атак с использованием искусственного интеллекта / ML.

- Способствовать широкому внедрению соответствующих средств контроля безопасности.

- Обновите оценки рисков безопасности в существующей нормативной базе и включите соответствующие методы оценки рисков ИИ / ОД, используя NIST AI RMF.

- Продвигайте скоординированную работу по стандартизации, избегая при этом разрозненности.

- Продвигать лучшие практики обеспечения безопасности AI / ML, где это уместно, при поддержке государственного финансирования проектов с открытым исходным кодом.

- Продвигайте достижения в области конфиденциальных вычислений, чтобы обеспечить надежные среды выполнения для виртуализированного обучения и приложений AI / ML.

- Продвигайте технологии, повышающие конфиденциальность, для защиты конфиденциальности, устраняющие барьеры для обмена данными без нарушения конфиденциальности.

Пока мы разбираемся в хитросплетениях цифровой эпохи, один факт остается неоспоримым: обеспечение безопасности этих критически важных сетей — это не разовое усилие, а постоянная необходимость. Это также не работа одного человека или организации. Это требует бдительности, инноваций и партнерства с проверенными экспертами, которые помогут вам находить существующие угрозы, противостоять им и устранять их. Для совместной работы и защиты нашей современной коммуникационной экосистемы требуется коллективная приверженность всех нас в телекоммуникационной отрасли и смежных экосистемах.